Aggiornamento Critico per Kibana

L'Elastic Team ha recentemente comunicato un aggiornamento di sicurezza fondamentale per Kibana, il noto strumento open-source per la visualizzazione e l'esplorazione dei dati. Questo aggiornamento affronta una vulnerabilità severa, identificata come CVE-2024-37287, con un punteggio CVSS di 9.9. La falla, scoperta all'interno di Kibana, potrebbe consentire l'esecuzione di codice arbitrario attraverso una vulnerabilità di inquinamento del prototipo, rappresentando rischi significativi per le istanze di Kibana sia autogestite che basate su cloud.

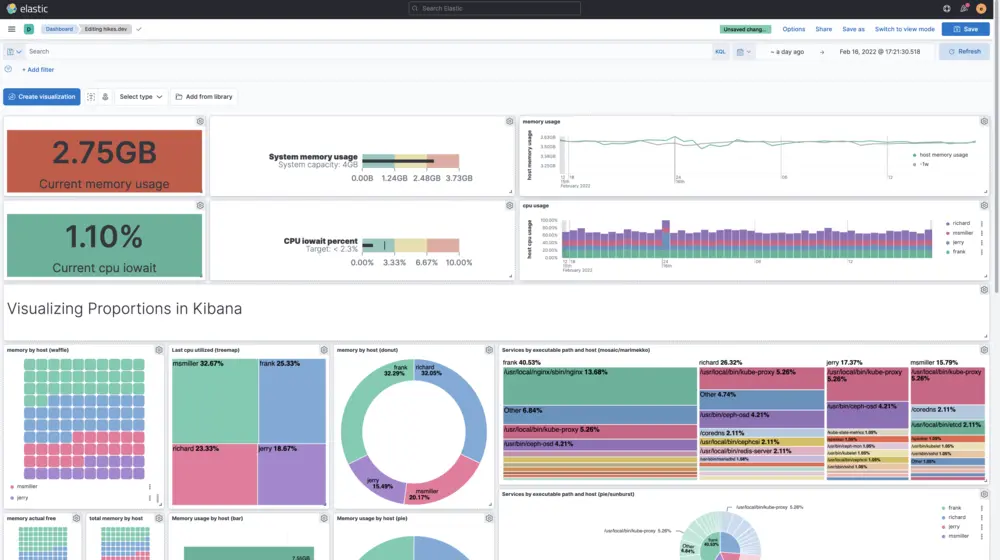

Cos'è Kibana?

Kibana, sviluppato da Elastic, è uno strumento potente per l'analisi e la visualizzazione dei dati archiviati in Elasticsearch. La sua interfaccia intuitiva offre diverse opzioni di visualizzazione, tra cui istogrammi, grafici a linee, grafici a torta e mappe. Kibana consente agli utenti di creare cruscotti dettagliati e presentazioni utilizzando Canvas, oltre a sfruttare le capacità di machine learning per ottenere preziose intuizioni dai propri dati.

Dettagli della Vulnerabilità

La vulnerabilità CVE-2024-37287 è dovuta a un problema di inquinamento del prototipo che può portare all'esecuzione di codice arbitrario. Gli attaccanti possono sfruttare questa vulnerabilità se hanno accesso alle funzionalità di connettore ML e Alerting, oltre a diritti di scrittura sugli indici ML interni. L'impatto potenziale di questa falla è notevole, poiché consente agli aggressori di eseguire codice arbitrario all'interno delle istanze di Kibana compromesse.

Ambienti a Rischio

Questa vulnerabilità colpisce vari scenari di distribuzione di Kibana, comprese le installazioni autogestite, le immagini Docker, Elastic Cloud, Elastic Cloud Enterprise (ECE) e Elastic Cloud su Kubernetes (ECK). Anche se alcuni ambienti limitano l'esecuzione di codice all'interno dei contenitori, il rischio di sfruttamento rimane significativo.

Raccomandazioni per gli Utenti

Gli utenti di Kibana che utilizzano versioni precedenti alla 8.14.2 (8.x) o 7.17.23 (7.x) sono a rischio e dovrebbero agire immediatamente. L'Elastic Team ha rilasciato aggiornamenti di sicurezza per affrontare questa vulnerabilità. Si consiglia vivamente di aggiornare Kibana alle versioni 8.14.2 o 7.17.23 il prima possibile. Questi aggiornamenti includono patch che mitigano efficacemente il rischio di esecuzione di codice arbitrario.

Conclusione

In conclusione, la vulnerabilità CVE-2024-37287 rappresenta una seria minaccia per gli utenti di Kibana. È fondamentale che tutti gli utenti aggiornino le loro installazioni per garantire la sicurezza dei loro dati e delle loro applicazioni. La tempestività nell'applicazione degli aggiornamenti è essenziale per prevenire potenziali attacchi.

Notizie Correlate

- CISA mette in guardia su una vulnerabilità attivamente sfruttata nel Microsoft COM per Windows.