Windows 11 BitLocker violato: chiavi di crittografia estratte dalla memoria

Un team di ricercatori ha dimostrato un metodo per bypassare la crittografia BitLocker di Windows 11, estraendo le chiavi di crittografia del volume (FVEK) direttamente dalla memoria.

Questa vulnerabilità mette in luce i rischi legati agli attacchi fisici e le potenziali debolezze nei meccanismi di protezione della memoria.

Come funziona l’attacco

L’attacco si basa sulla cattura dei contenuti della RAM di un computer durante il suo funzionamento. Se un malintenzionato ha accesso fisico al dispositivo, può riavviarlo bruscamente e estrarre i dati dalla memoria, inclusi le chiavi FVEK. Questo sfrutta il fatto che le chiavi di crittografia vengono temporaneamente memorizzate nella RAM mentre il sistema è in esecuzione.

Tecniche per preservare la memoria

- Raffreddamento fisico della RAM: per rallentare la degradazione dei dati.

- Mantenimento dell’alimentazione: utilizzando fonti esterne per evitare il taglio di corrente.

In una dimostrazione, l’attaccante ha cortocircuitato i pin di reset della scheda madre per riavviare il sistema senza interrompere l’alimentazione, preservando così l’integrità della memoria.

Bypass del Secure Boot

Il Secure Boot, uno standard di sicurezza progettato per impedire l’esecuzione di software non autorizzato all’avvio, può essere aggirato utilizzando tecniche come gli shim o altri exploit. Questi metodi consentono di caricare strumenti personalizzati per l’analisi della memoria.

Processo dell’attacco passo-passo

-

Creazione di un dispositivo USB avviabile: una chiavetta USB con capacità superiore alla RAM del sistema target, contenente software specializzato per l’estrazione della memoria.

-

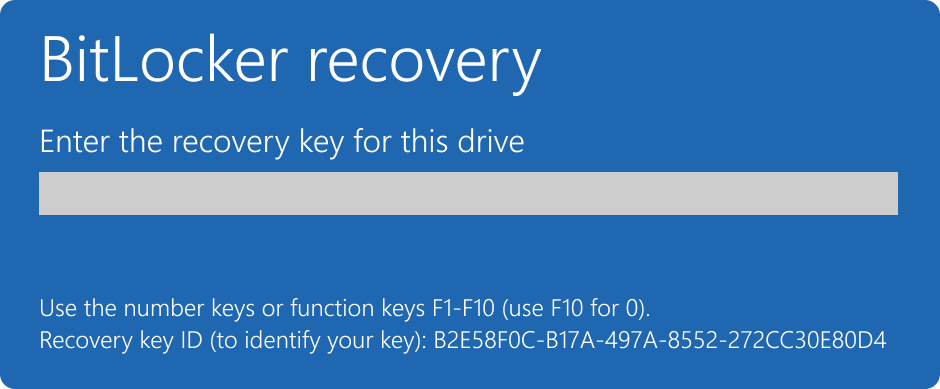

Riavvio brusco del sistema: il sistema viene riavviato in un momento critico, come durante il caricamento di Windows ma prima della schermata di login, per catturare le chiavi di crittografia nella memoria.

-

Avvio da USB: l’attaccante avvia una shell UEFI personalizzata dal dispositivo USB ed esegue strumenti per estrarre i contenuti della memoria.

-

Analisi dei dump di memoria: i dati estratti vengono analizzati con strumenti come

xxdesearchMemper individuare le chiavi crittografiche memorizzate in pool di memoria specifici.

Recupero delle chiavi

La chiave FVEK è stata trovata sotto specifici tag di pool di memoria del kernel Windows, come dFVE, associato al modulo di filtro per i crash dump di BitLocker (dumpfve.sys). Questo tag ha rivelato chiavi di crittografia precedute da metadati che indicano l’algoritmo utilizzato (ad esempio, XTS-AES-128).

Misure di mitigazione

- Abilitare funzionalità di sicurezza hardware come il TPM (Trusted Platform Module).

- Implementare misure di sicurezza fisica per prevenire accessi non autorizzati.

- Microsoft potrebbe dover migliorare le pratiche di gestione delle chiavi per ridurre l’esposizione nella memoria volatile.